绕过验证技巧-逻辑漏洞

0x01 漏洞过程

通过信息收集到根域名下的某个子域名SSO站点:http://xxxx.xxxx.com/welcome

将url改为 http://xxxx.xxxx.com/login 可跳转到后台登录界面:

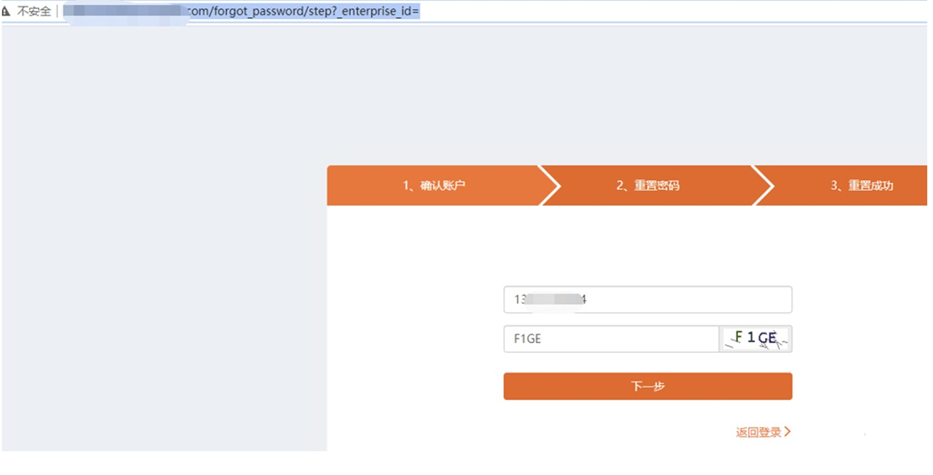

通过在相关页面收集到手机号: 13**4

点击“忘记密码”跳转到:http://*.com/forgot_password/step?_enterprise_id=

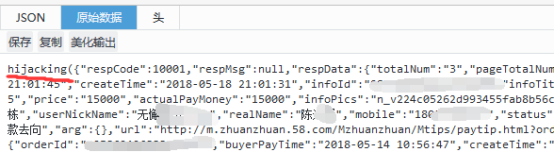

输入手机号和正确的验证码之后,点击下一步,跳转到:http://*.com/forgot_password/step_one?

_enterprise_id=xx

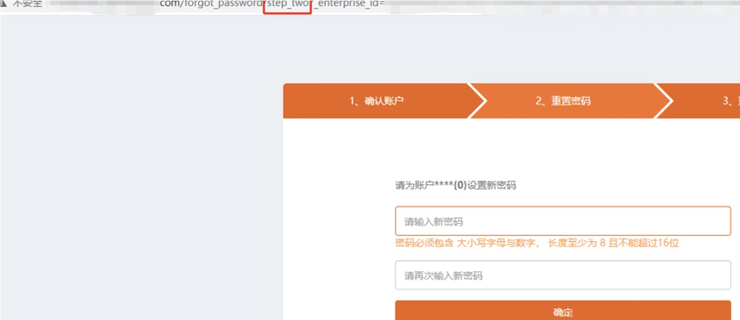

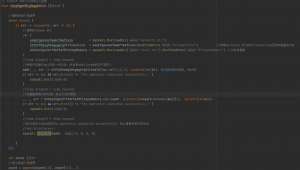

one改为two可直接跳过当前页面进入下一步重置密码的页面:

没有检验旧密码,输入新密码即可修改成功:

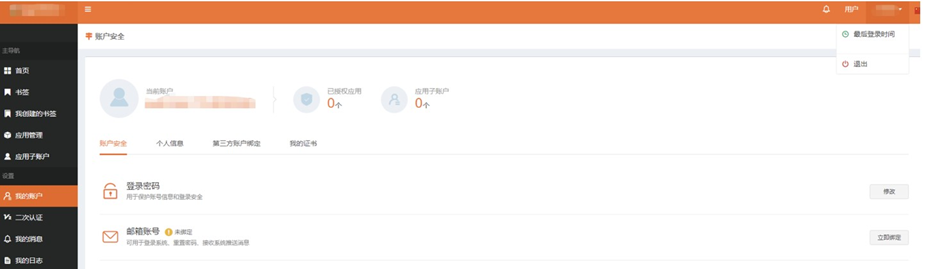

回到登陆页面,通过重置的密码就可登录成功统一身份认证平台:

漏洞的原因是经典的前端校验了

© 版权声明

![[免费资源]小迪安全2023全套课程+相关资料-隼目安全](https://www.cn-fnst.top/wp-content/uploads/2024/07/ad1a1b718320240711191244-300x210.png)

暂无评论内容