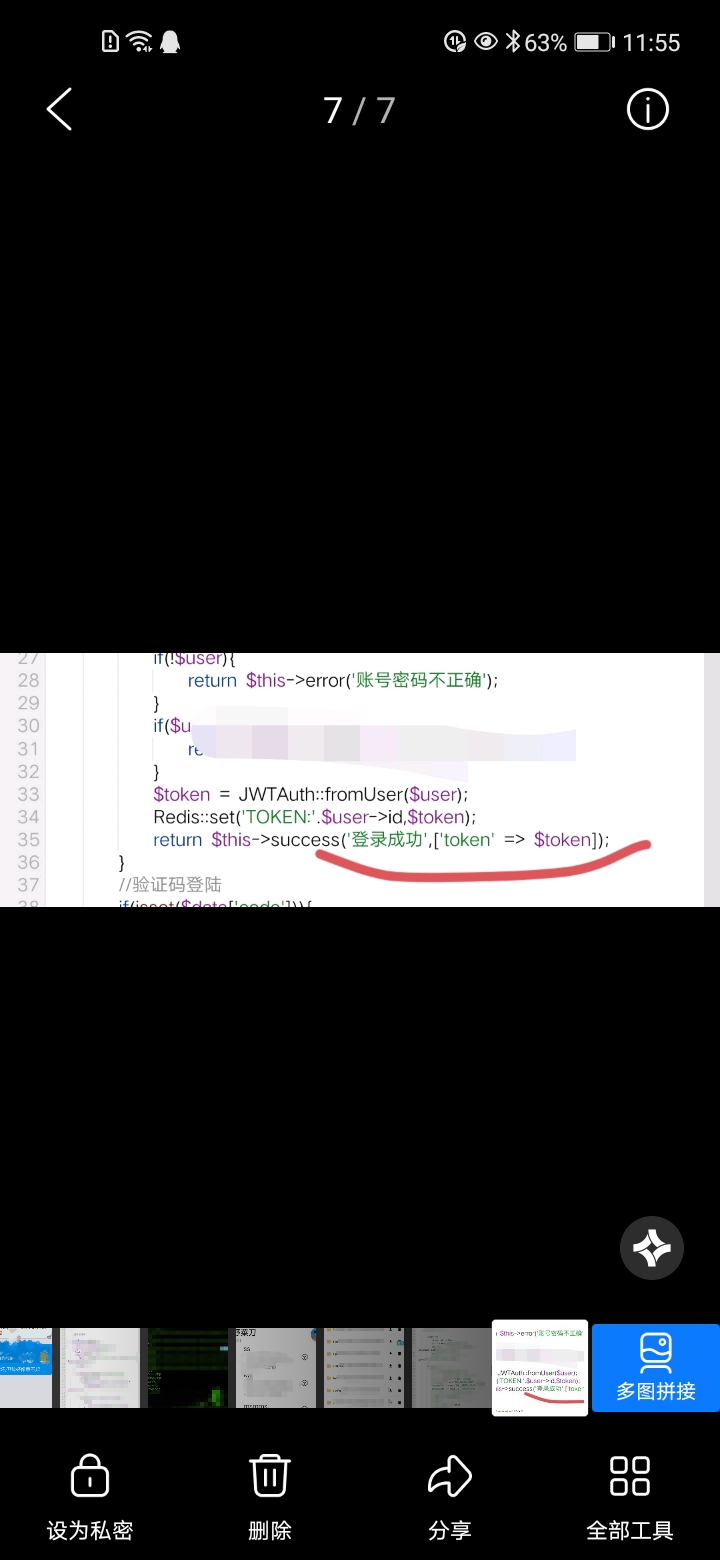

2024年10月22日,我在某果应用商店中偶然发现了一款社交软件(以下称某E),浏览其评论时,一些异常之处引起了我的警觉,于是决定深入调查一番我首先打开抓包软件,再启动某E,此时,软件显示正在下载资源,抓包软件也随之弹出数个链接,然而大部分都毫无价值,但其中几个以“.wg”为后缀的链接疑似某地址(查清了,是本地一些配置),还有“api.js”链接指向各项接口继续探索,在注册账号环节,软件提示需要手机号和验证码,我通过拆包发现仅有软件端本地进行判断token,于是,我修改返回内容,加入token:xxxx,成功实现注册成功的假象,接着登录软件(因token无效,只是假登录),进入后却发现它与正常社交软件大不相同,既没有推荐群聊,也没有推荐好友,若要加入群聊或添加好友,只能手动搜索,此时,我第一次怀疑这可能是一款诈骗软件在软件加群搜索“九”,弹出了数个群聊,我随意加入一个,果不其然,这是一个拉人加返现金的骗局(反转了,是某国外资金盘软件,流程:招国内代理-代理在网上招人-招过来的人在现实或网络骗人下载软件并进行网上洗脑,骗钱,受害者从16-70岁不等,皆是对网络诈骗不熟悉的,受害者注册后,会加入xx集团,xx团队,和经理对接),回到个人中心,尝试在上传头像的地方上传马子却失败了,他用的是阿里云oss,所以这里直接放弃,借助抓包软件获取的链接,我输入“/admin”,竟发现了疑似后台的界面,这里有一个网页后台,让我想到可以尝试xss,回到软件,找到反馈功能,我填写了带有钓鱼cookie的xss语句,耐心等待两个小时后,钓鱼成功再次回到网页后台,通过扩展插件输入cookie,顺利登录后台,在后台,我发现余额还剩下接近12万,并且最早的用户是在7天前注册的,仅仅7天时间,就有了数万用户以及10万金额,这无疑确认了该软件是诈骗软件,在查看用户列表时,我发现大部分都是机器人,只有少量真人,不出意外,这些真人很可能就是即将被骗的对象(错误的,第一次误判了,全是真人,都有正常聊天和使用记录)在后台找到添加用户的功能后,我尝试上传用户头像,第一次上传一句话木马文件失败了,发现会对文件内容进行检测,但我发现它对文件后缀并没有检测(很奇怪,只看内容不看文件名后缀),于是我在一句话文件首行添加大量图片文件的内容,再次上传,成功了,后面就简单了,直接一套:用自己写的手机版webshell连接一句话-查询权限,看有没有waf或检测-上大马-下载网页源码查看网站源码的时候,我也发现了不合理的地方(查清了,该网站技术人员自己乱改导致的)审计网站源码后,我发现该网站是基于****l框架的,而数据库配置在xxxx/.****文件,在appgreat方法中,通过appgreat::map创建了一个表格数据,同时创建了一个loginAedpacketLKJ模型实例,并通过关联关系预加载相关数据找到配置文件地址后,我复制了数据库,用户名和密码,由于我使用的是手机,webshell(阿舒版)没有写数据库连接相关的内容,直接使用大马连接会报错(版本问题),所以我编写了一个php执行sql语句,通过数据库,我成功保留了所有聊天记录,用户等,并得到了储存管理员信息的表,但密码无法破解,于是我选择编写语句添加新的管理员,同时将旧的管理员的IP储存起来渗透行动未完待续,新的测试仍在继续……为打击网络诈骗贡献自己的力量2024年12月14日今天的风很凛冽,我以为是旧年的寒威仍在肆虐,到晚上一看,原来这个又复活了,管理员换了新服务器,仿若那沉疴已久的痼疾,本以为已随岁月消逝,却不想又在暗中悄然滋长,只待某个契机便重出江湖,真真是令人慨叹“大抵是病未除根罢”(划掉)因为之前看过网站源码,所以知道软件安装包在哪里,一把抓住,顷刻下载下载后大概看了下,新版修复了xss和删除了网页后台,好小子,我说怎么突然活了,合着几个月时间去修复漏洞了是吧,可惜我是天才美少女—派大星,岂会惧你这等小把戏,今日既已再次监测到你,便是你被再次覆灭之时,我之技术手段,你当知晓,往昔能抵御你一次,今朝亦能将你二次封杀,且看我如何以这网络安全之威,破你恶意诈骗,毁你无法无天,让你知晓,与我作对者,与网络安全作对者,唯有被清除一途,哪怕这网络黑暗势力为你撑腰,我亦要逆而战之,重塑这网络安全之环境虽然麻烦(挠头),但问题不大,这套源码我早看过了,清楚的知道哪里还有问题,(过程略),二次shell拿下,果然没有网页后台了,甚至连提现相关的配置代码都删了,我认为我应该为了网络安全环境做点什么,直接火速伪装成受害者(因为从数据库看过聊天记录,所以知道暗号和流程及对接人也就是经理的账号),直接添加好友,人设是重庆富哥(用的爱加速改重庆ip,国内合法的),因为这个软件会偷用户相册,通讯录,我直接塞虚拟机了,同时塞了一堆在重庆玩的照片和各种千万余额照片(网上身份是自己给的),对面果然上钓了,一直跟我吹他们的项目,我吊了一会,问他我:高哥,你这个说的厉害,可这个平台都是你们的吧,要跑了怎么办,这种事谁能说得清之后,我与他扯皮,同时联系了一位湾湾的朋友,让他伪装我,我让高上飞机,同时把湾湾朋友的号发他,他俩联系后,我给湾湾的朋友发了一个apk和一个exe,让他转发,apk打开后会运行本地php,里面是一句话(远程发命令,ls等简单的都可以执行)exe则是写的假壳子,打开后5秒会自动退出去,作用只是收集浏览器上的本地记录通过apk收集了他手机文件目录和部分文件,因为时间比较匆忙,优先txt且内存少的(一眼虚拟机),但他好像在这个上面工作,有一个叫xxsms.txt的文件引起了我的注意,打开一看xxSMS账号密码我要笑了,火速搜索这个,还真有,国外的,一把抓住,顷刻登录登录上了,一看,最近一次是6月份且早没钱了(我不笑了)查看exe的收获哟,还追漫画日月同错,不错细看了看,确实有个sms,从7月开始的,还是个国内的sms,但密码不知道,旧的失败了,通过找回密码看旧的账号存在,应该是它从这开始停了两天,16号想到试试国内经典静态注入,好玩的来了,还真成功了(半成功,上去不能操作),想我派某19年开始玩,接触静态注入后,发现gov一堆这类问题,到今年还一堆虽然上去了,但不能操作,我开始在上面开着抓包转了起来,从页面上看没任何东西,一看抓包返回的数据:xxx:xxx {xxxx:xxxx;xxxx}好好好,小调皮,gov的优点你都继承了,你可以从gov学校毕业了回归正题,虽然无法操作,但部分php并不验证用户登录信息,发个用户账号就返回信息,从上面得到此账号的实名信息及日志接下来嘛,毕竟是我弄得,谁管你们被骗受害者的死活,谁叫我是个冷酷的坏人,钱我肯定会提出来自己用,但那个管理员惹我生气了,所以为了报仇,钱我会用他的商户配置写php全部返回原本的账户上,只是为了让那个管理员生气(真实情况:通过数据库里的聊天记录发现大部分是底层人员,有些是被骗把家里所有的都发出去了,甚至里面有个ip是甘肃的,实名17岁的女生,发了2万,我看她是被沙猪盘骗进来的,我不知道她为什么这么做,但我清楚这2万可能是她父母种一辈子地才存下的,可能父母不识学,就让她日常处理这些网络上的,能退的全退了,后面发现平台上总余额写十几万,但商户上只有不到十万,我能做的只有这么多)原来准备报警的说,网站管理员加我平台上的号了,原话:1:其实没啥必要的,未免引来不必要的麻烦1:报警了抓不到的钱也追不回来Ř我:你们这么厉害?我好像惹不起1:是的Ĉ考虑了下,最后还是害怕,决定找找有没有匿名报警的方法就这样吧2024年12月19号-完本文章由学生网安交流群:940633661中的派大星编写

© 版权声明

THE END

暂无评论内容